Garantir durablement la cybersécurité avec Bihl+Wiedemann

ASi assure une sécurité maximale des données

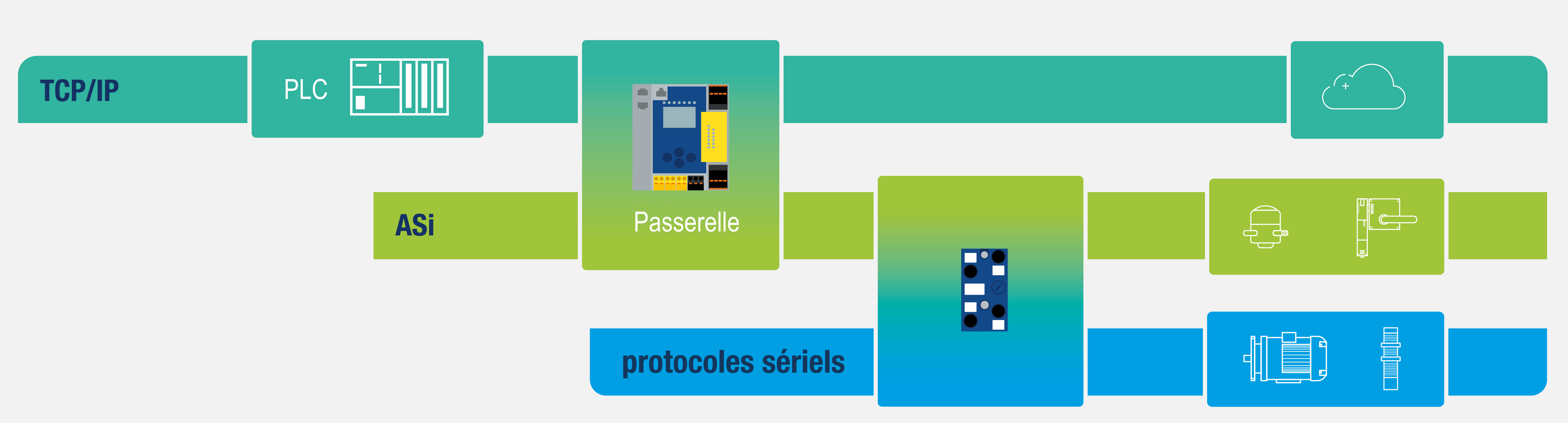

De nos jours, la cybersécurité est partout indispensable – même dans le domaine de la sécurité fonctionnelle. Avec l'arrivée de l'industrie 4.0 dans la technique de sécurité, de plus en plus de diagnostics et d'informations supplémentaires sont également échangés via des réseaux. Comme les systèmes de sécurité et les systèmes standards sont souvent connectés via des interfaces TCP/IP dans des environnements IT et OT, de nouveaux points faibles apparaissent. Il est donc crucial que tous les systèmes soient cybersécurisés.

Avec la technologie ASi, Bihl+Wiedemann assure une sécurité maximale des données dans tous les domaines : toutes les passerelles modernes ASi-5/ASi-3 peuvent être mises à jour et, grâce à un micrologiciel signé, peuvent répondre aux futures exigences de sécurité longtemps après leur mise en service. De plus, la rupture de communication entre ASi et TCP/IP augmente la cybersécurité. Ainsi, des exigences de sécurité élevées ne doivent être imposées qu'au maître ASi et non à une multitude de dispositifs de terrain. Pour garantir la sécurité des données dans le monde informatique, nous proposons en outre des procédures de cryptage authentifiées comme AES-256 avec SHA jusqu'à 512 ou RSA. En outre, des certificats spécifiques au client sont pris en charge pour TLS et la communication OPC UA.

Contenu

- ASi assure une sécurité maximale des données

- ASi rend difficile l'enregistrement des messages échangés

- Mises à jour du firmware – garantir durablement l'intégrité du système

- La rupture de communication entre ASi et TCP/IP augmente la cybersécurité

- Autres mesures pour plus de sécurité

- Progiciel PC spécialement conçu pour les exigences de cybersécurité

- Impact du Cyber Resilience Act sur l'utilisation de l'ASi

- FAQ sur cibersécurité

Mises à jour du firmware – garantir durablement l'intégrité du système

Les mises à jour du firmware sont plus importantes que jamais à l'heure de la mise en réseau croissante. Elles contribuent, en effet, de manière décisive à la sécurité et à la performance des dispositifs. Des mises à jour régulières permettent de combler rapidement et efficacementles futures failles de sécurité qui pourraient être accessibles aux pirates.

Le processus de mise à jour des composants Bihl+Wiedemann suit la prémisse suivante : L'intégrité du système doit toujours être garantie. Nous nous en assurons par les mesures suivantes :

- Toutes les passerelles ASi-5/ASi-3 modernes peuvent être mises à jour et peuvent répondre aux futures exigences de sécurité longtemps après leur mise en service.

- Le firmware sur le serveur de mise à jour est signé.

- Chiffrement de bout en bout basé sur un certificat entre le serveur de mise à jour et le dispositif à mettre à jour.

- Le cryptage de bout en bout empêche l'introduction de logiciels malveillants dans les dispositifs Bihl+Wiedemann.

- La comparaison avec le serveur assure la détection des versions de firmware obsolètes.

La rupture de communication entre ASi et TCP/IP augmente la cybersécurité

La cybersécurité est également renforcée par le fait qu'une rupture de logique entre TCP/IP et ASi, ainsi qu'ASi Safety, est effectuée par la passerelle. Les exigences de sécurité élevées ne doivent donc plus être posées qu'au maître ASi, qui établit la connexion avec TCP/IP. En revanche, les modules ASi posent beaucoup moins de problèmes en termes de sécurité, car ils ne peuvent pas communiquer dans les réseaux TCP/IP. Les responsables de la sécurité des réseaux doivent donc se concentrer sur un nombre nettement moins important de dispositifs et peuvent les contrôler plus soigneusement.

La passerelle de bus de terrain ASi-5/ASi-3 de Bihl+Wiedemann permet un découplage physique entre TCP/IP et ASi-5 et ASi-5 Safety, c'est-à-dire entre le niveau du bus de terrain et le niveau du terrain. Cela vaut pour les capteurs et les actionneurs avec connexion ASi intégrée. Mais aussi pour les modules ASi et les capteurs et actionneurs qui y sont connectés, même avec des protocoles sériels comme IO-Link.

ASi rend difficile l'enregistrement des messages échangés

De par son système, l'AS-Interface est depuis toujours pratiquement à l'abri des écoutes. La raison en est que tant l'ASi-3 que l'ASi-5 ont des méthodes de communication spéciales qui sont très difficiles à écouter et à analyser. Ceci est garanti dans le cas de l'ASi-3 par les impulsions sin² spécifiques et dans le cas de l'ASi-5 par le procédé OFDM (Orthogonal Frequency-Division Multiplexing) adapté avec attribution dynamique des fréquences. De ce fait, l'enregistrement des messages échangés est très coûteux, en particulier pour ASi-5 et ASi-5 Safety. En effet, il faut pour cela connaître tout le contexte de l'établissement de la connexion entre le maître ASi et le participant ASi. En outre, une synchronisation précise des fréquences d'horloge, telle qu'elle a lieu entre le maître ASi et le participant ASi conformément au protocole ASi-5, est nécessaire.

Ces procédures rendent l'ASi beaucoup plus résistant aux écoutes que les protocoles Ethernet industriels existants, qui peuvent être interceptés par des composants réseau disponibles dans le commerce.

Autres mesures pour plus de sécurité

Pour garantir la sécurité des données, Bihl+Wiedemann propose des méthodes de cryptage authentifiées comme AES-256 avec SHA jusqu'à 512 ou RSA. En outre, des certificats spécifiques au client sont pris en charge pour TLS et la communication OPC UA. Les dispositifs s'intègrent ainsi parfaitement dans les concepts de sécurité informatique existants. En outre, Bihl+Wiedemann offre la possibilité d'utiliser des mises à jour logicielles signées, qui sont authentifiées par le dispositif avant utilisation. Les mises à jour logicielles et OPC UA peuvent également être bloquées localement sur le dispositif – une protection fiable et absolue.

D'autres mesures de sécurité sont continuellement mises en œuvre et régulièrement mises à disposition grâce à la mise à jour du firmware. Il est, par exemple, prévu de crypter la communication Safe Link, les cartes chip des passerelles et la gestion des utilisateurs dans les passerelles.

Progiciel PC spécialement conçu pour les exigences de cybersécurité

Si nécessaire, nous proposons une version de notre progiciel PC qui est spécialement optimisée pour les exigences de cybersécurité de l'informatique – surtout dans le contexte de grands groupes d'utilisateurs – et qui est continuellement améliorée. Cette version supporte, par exemple, une gestion des utilisateurs avec protection par mot de passe et droits individuels au sein du logiciel, ainsi qu'une « déconnexion de sécurité » automatique après une longue période d'inactivité. Ainsi, l'accès aux dispositifs est également limité efficacement au cercle de personnes autorisées via les PC présents dans l'installation.

Impact du Cyber Resilience Act sur l'utilisation de l'ASi

Dans le cadre du Cyber Resilience Act (CRA), les dispositifs avec AS-Interface relèvent en règle générale de la catégorie « produits contenant des éléments numériques », mais pas des catégories beaucoup plus strictes « produits importants contenant des éléments numériques » ou « produits critiques contenant des éléments numériques ». Cela implique quelques évaluations de risques et fonctions de base, mais qui peuvent être réalisées aussi bien avec ASi-3 qu'avec ASi-5.

En particulier, pour les dispositifs plus complexes et paramétrables de Bihl+Wiedemann, à savoir les passerelles et les passerelles de sécurité, une gestion des utilisateurs est mise en œuvre, qui s'applique ensuite également aux modules connectés. Les mises à jour logicielles doivent également être possibles sur le terrain pour ces produits, ce qui est déjà le cas aujourd'hui pour toutes nos passerelles ou passerelles de sécurité actuelles.

La cybersécurité est plus que jamais d’actualité. Dans le domaine industriel, la stabilité des processus et de la production revêt une importance croissante.

De par son système, ASi-5 Safety, tout comme la communication standard ASi-5, est quasiment à l’abri des écoutes. Ceci s’explique par le fait que la transmission des données par OFDM avec attribution dynamique de fréquences rend l’enregistrement des messages échangés très complexe. Pour cela, il faut en effet disposer de l’ensemble du contexte de l’établissement de la connexion entre le maître ASi et le participant ASi. En outre, une synchronisation précise des cadences d’horloge, telle que celle qui a lieu entre le maître ASi et le participant ASi selon le protocole ASi-5, est nécessaire.

La cybersécurité est également renforcée par le fait qu’une rupture de logique entre le réseau TCP/IP et ASi-5 et ASi-5 Safety est effectuée par la passerelle. Il suffit donc de poser des exigences de sécurité élevées au maître ASi-5 qui établit la connexion au réseau TCP/IP. Les modules ASi-5, en revanche, sont beaucoup moins problématiques en termes de sécurité, dans la mesure où ils ne peuvent pas communiquer dans les réseaux TCP/IP. Les responsables de la sécurité des réseaux peuvent ainsi se concentrer sur un nombre nettement plus restreint de dispositifs et les examiner plus attentivement.

En raison de la forte interconnexion des produits industriels 4.0, le thème de la sécurité des données devient de plus en plus important. En effet, tout dispositif ayant accès à d'autres dispositifs dans un réseau peut être utilisé comme plateforme d'attaque. Nous permettons une intégration parfaite de nos produits dans les concepts de sécurité informatique existants et assurons la sécurité des données comme suit :

Toutes les passerelles ASi-5/ASi-3 modernes peuvent être mises à jour et peuvent répondre aux futures exigences de sécurité longtemps après leur mise en service.

Le firmware sur le serveur de mise à jour est signé.

Chaque dispositif capable de fonctionner avec TCP/IP reçoit en production un certificat individuel pour la communication SSL.

ASi augmente la sécurité grâce à la rupture de communication entre TCP/IP et les dispositifs de terrain.

OPC UA utilise des méthodes de cryptage établies telles que AES-256 avec SHA jusqu'à 512 ou RSA.

Les mises à jour logicielles et OPC UA peuvent également être bloquées localement dans le dispositif – une protection fiable et absolue.

Les dispositifs avec AS-Interface (ASi) entrent généralement dans la catégorie des « produits comportant des éléments numériques », mais pas dans les catégories beaucoup plus restrictives des « produits importants comportant des éléments numériques » ou des « produits critiques comportant des éléments numériques ». Certaines évaluations des risques et fonctions de base doivent alors être remplies, mais elles peuvent être réalisées aussi bien avec ASi-3 qu’avec ASi-5.

En particulier, pour les dispositifs paramétrables les plus complexes de Bihl+Wiedemann, à savoir les passerelles et les passerelles de sécurité, nous avons implémenté une gestion des utilisateurs, qui s’applique ensuite également aux modules connectés.

Les mises à jour logicielles de ces dispositifs doivent également être possibles sur le terrain, ce qui est déjà le cas aujourd’hui pour toutes nos passerelles ou passerelles de sécurité actuelles.

Par ailleurs, les fabricants sont tenus d’observer les failles de sécurité dans leurs logiciels et dans les bibliothèques utilisées et d’y remédier le cas échéant. Bihl+Wiedemann a conscience de sa responsabilité et agit dès aujourd’hui en conséquence.

Comment les pièces de rechange sont-elles gérées ?

Il est toujours possible de se procurer tels quels des produits avec des modèles ultérieurs en tant que pièces de rechange et ceux-ci ne sont donc pas soumis aux exigences du CRA. Ces pièces de rechange peuvent être utilisées dans le cadre d’un remplacement intégral dans les installations existantes, à condition qu’elles remplissent leur fonction initiale. Vous pouvez continuer à vous procurer chez nous tous les dispositifs dont vous avez besoin.

Que recommandons-nous pour les nouveaux projets ?

Pour les nouveaux projets, nous proposons des produits qui répondent déjà à de nombreuses exigences de la directive CRA. La fonctionnalité la plus importante est la « mise à jour sécurisée du micrologiciel », qui permet de mettre à jour toutes les passerelles ASi-5/ASi-3 sur le terrain.

Le CRA porte sur la sécurité des produits contenant des éléments numériques. Les fabricants de ces produits doivent prendre en compte les aspects de cybersécurité tout au long du cycle de vie du produit.

La directive NIS2, en revanche, cible la sécurité des services et des infrastructures dans les secteurs essentiels et critiques.

Les entreprises qui relèvent de ces secteurs et qui remplissent certains critères, notamment en matière de chiffre d’affaires ou d’effectifs, peuvent être soumises aux exigences de la directive NIS2. Toutefois, en tant que fabricant de produits contenant des éléments numériques, Bihl+Wiedemann n’appartient pas à ces secteurs et n’est donc pas directement concerné par cette directive.

Le processus de mise à jour des composants Bihl+Wiedemann suit la prémisse suivante : l'intégrité du système doit toujours être garantie.

L'intégrité des données est une exigence de base commune dans les systèmes d'automatisation. Cependant, avec la mise en réseau croissante des dispositifs, cette exigence n'est plus suffisante. Il faut plutôt garantir l'intégrité de l'ensemble du système, non seulement la transmission, mais aussi le logiciel ou le firmware des différents composants.

ZVEI e. V., (Verband der Elektro- und Digitalindustrie - l'association de l'industrie électrique et numérique), a résumé dans un livre blanc, ce qui est important en matière d'intégrité.

- Les mises à jour jouent un rôle important dans l'élimination des failles de sécurité des composants.

- L'intégrité et l'authenticité des mises à jour doivent être vérifiées avant de les importer (surtout afin d'exclure toute modification par d'éventuels attaquants).

- Si l'intégrité n'est pas respectée, la mise à jour ne doit pas être installée.

- Les sommes de contrôle simples n'offrent pas de protection contre les modifications intentionnelles par des attaquants, car elles peuvent également être manipulées.

- Les signatures ou les fonctions de hachage cryptographiques basées sur des clés protègent efficacement contre une modification de la somme de contrôle.

Nos mesures tiennent systématiquement en compte les directives de ZVEI. Comment nous garantissons votre sécurité de manière fiable dans le processus de mise à jour :

- Cryptage de bout en bout basé sur un certificat entre le serveur de mise à jour et le dispositif à actualiser.

- Le cryptage de bout en bout empêche l'introduction de logiciels malveillants dans les dispositifs Bihl+Wiedemann.

- La comparaison avec le serveur assure la détection des versions de firmware obsolètes.

- La procédure contrôlée par le TÜV est également autorisée pour les firmwares des produits Safety.

Cette série de normes est, à notre avis, la meilleure norme actuelle en matière de sécurité dans le domaine des systèmes d’automatisation et de contrôle industriels (Industrial Automation and Control Systems – IACS). Il est probable qu’un développement ultérieur de ces normes sera harmonisé pour le CRA, c’est-à-dire que celles-ci seront considérées comme l’état actuel de la technique selon le CRA. La série de normes prévoit différents niveaux de sécurité (Security Level, SL) en fonction du risque, qui se distinguent par l’intensité des mesures de protection. Il est probable que les dispositifs de la classification CRA supérieure (produits critiques ou importants) devront alors satisfaire à des niveaux de sécurité (SL) plus élevés.

Les systèmes ASi-3 et ASi-5 ont tous deux des méthodes de communication spéciales qui sont très difficiles à intercepter et à analyser. Ceci est garanti avec la technologie ASi-3 grâce aux impulsions sin² spécifiques et avec la méthode OFDM (Orthogonal Frequency-Division Multiplexing) adaptée dans le cas de la technologie ASi-5.

Ces procédures rendent la technologie ASi bien plus résistante aux interceptions que les protocoles Ethernet industriels existants, qui peuvent être interceptés par des composants réseau disponibles dans le commerce.

Dans certains de nos produits, nous utilisons notamment des composants open source.

Tous les composants logiciels sont soigneusement sélectionnés, qualifiés et contrôlés en interne, et leur fonctionnement est prouvé par des tests de qualité finaux dans les dispositifs.

Lors de la mise à jour de composants, chaque modification est également examinée, les composants concernés sont réévalués et le fonctionnement du dispositif est à nouveau testé.

Le logiciel n'envoie pas d'informations à l'extérieur

Aucun service n'est implémenté dans les dispositifs pour transmettre des données internes à des serveurs tiers.

Hormis les possibilités annoncées d'une maintenance (à distance) protégée par mot de passe, il n'existe pas d'accès cachés à la maintenance ou à distance permettant de transmettre passivement ou activement des données sur les dispositifs.

Les passerelles ASi-5/ASi-3 permettent également de désactiver les accès séparément, directement sur le dispositif.

Pour les dispositifs plus récents, nous offrons depuis 2019 la possibilité aux clients de mettre à jour eux-mêmes les dispositifs déjà reçus.

Nous proposons également une mise à jour du firmware pour les firmwares relatifs à la sécurité, selon une procédure contrôlée par le TÜV.

Si nous constatons des problèmes de sécurité, tous les clients en seront informés en temps voulu.